Kaspersky Lab ICS Cert выпустил отчет об угрозах для систем промышленной автоматизации

Как указывается в отчете, основная цель его публикации — информационная поддержка глобальных и локальных команд реагирования на киберинциденты, специалистов по информационной безопасности предприятий и исследователей в области защищенности промышленных объектов. Отчет доступен онлайн и в виде pdf на сайте Центра.

Основные события в области кибербезопасности

В первой половине отчета рассказывается об основных событиях первых 6 месяцев 2017 года в сфере кибербезопасности, в том числе о нескольких инцидентах, связанных с энергетикой.

CrashOverride/Industroyer

В июне 2017 года были опубликованы результаты исследований вредоносного ПО, названного CrashOverride/Industroyer. Эксперты компаний ESET, Dragos Inc. и ряд независимых специалистов пришли к выводу, что это вредоносное ПО предназначено для нарушения рабочих процессов в промышленных системах управления (ICS), в частности, на подстанциях. CrashOverride/Industroyer позволяет напрямую управлять выключателями и прерывателями цепи в сети электрических подстанций.

Зловред умеет работать с четырьмя промышленными протоколами, распространенными в электроэнергетике, управлении транспортом, водоснабжении и других критических инфраструктурах: IEC 60870-5-101, IEC 60870-5-104, IEC 61850, OLE for Process Control Data Access (OPC DA). Создатели CrashOverride/Industroyer могут перенастроить программу, чтобы атаковать любую промышленную среду, где используются целевые протоколы связи. Вероятнее всего, полагают авторы отчета, злоумышленники планировали использовать CrashOverride/Industroyer не в единичной атаке, а для атак на разные системы.

Еще одной особенностью CrashOverride/Industroyer, согласно отчету ESET, является дополнительная функция, позволяющая эксплуатировать уязвимости оборудования Siemens SIPROTEC, используемых в системах РЗА: отправив устройствам специально сформированную последовательность данных, их можно отключить, причем для последующего включения необходима ручная перезагрузка. В случае использования этой функции вредоносным ПО при критической ситуации в электросети физический ущерб может не ограничиться отключением электроснабжения – атака может привести к повреждению оборудования вследствие несрабатывания релейной защиты и автоматики. При особым образом спланированных перегрузках атака в одном месте может привести к каскадным отключениям электроснабжения на нескольких подстанциях.

Эксперты ESET предполагают, что Crash Override/Industroyer мог быть связан со сбоем энергоснабжения в Киеве в декабре 2016 года.

Тогда под ударом оказалась одна из подстанций Укрэнерго, обслуживающая север Киева. Представители Укрэнерго заявили тогда, что сбой в работе этой подстанции был обусловлен внешним воздействием на SCADA-системы подстанции. В пользу того, что причиной сбоя мог быть CrashOverride/Industroyer, свидетельствует наличие в нем достаточной для реализации такой атаки функциональности, а также метка времени активации — 17 декабря 2016 года, в день отключения электроэнергии. Тем не менее, прямые доказательства использования данного вредоносного ПО в каких-либо из известных на сегодняшний день атаках на объекты электроэнергетики отсутствуют. Также важно отметить, что эксперты ESET, в руки которых попало для анализа наибольшее число модулей вредоносного ПО CrashOverride/Industroyer, подчеркивают отсутствие каких-либо указаний на происхождение авторов.

Как полагают авторы отчета, возможности CrashOverride/Industroyer указывают на весьма высокую квалификацию его создателей и глубокое понимание ими устройства промышленных систем управления объектов электроэнергетики.

Атаки шифровальщиков

Также в первом полугодии прошла волна атак программ-шифровальщиков.

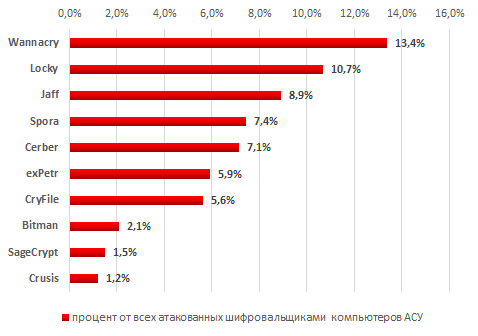

Шифровальщики стали значимой угрозой для компаний, в том числе промышленных. Для предприятий, имеющих объекты критической инфраструктуры, эти зловреды особенно опасны, поскольку активность вредоносного ПО может нанести вред производственному процессу. По данным «Лаборатории Касперского», 0,5% компьютеров технологической инфраструктуры организаций в течение первых шести месяцев 2017 года хотя бы раз были атакованы программами шифровальщиками.

Эпидемия WannaCry

По числу атакованных машин по итогам первого полугодия 2017 первое место занял WannaCry — на него пришлось 13,4% от всех атакованных шифровальщиками компьютеров технологической инфраструктуры организаций. Стремительное распространение WannaCry началось 12 мая и быстро превратилось в настоящую эпидемию, в ходе которой пострадали компьютеры в 150 странах мира.

Среди атакованных WannaCry компаний оказались и компании, занимающиеся различными видами производства, нефтеперерабатывающие заводы, объекты городской инфраструктуры и распределительной энергосети.

Промышленные системы, находящиеся внутри периметра технологической сети, обычно не имеют прямого подключения к интернету, или тот организован через корпоративную сеть с использованием NAT, межсетевого экрана и корпоративного прокси-сервера, что должно исключать возможность заражения таких систем из интернета. Однако, по данным авторов отчета, по меньшей мере несколько десятков компьютеров, являющихся частью систем управления технологическими процессам промышленных предприятий, были атакованы червем-шифровальщиком WannaCry. В тех случаях, когда компьютеры не были должным образом защищены, произошло заражение, и файлы на инфицированных компьютерах были зашифрованы. Это могло стать причиной остановки или нарушения работы систем автоматизации соответствующих предприятий и нарушения их производственных циклов. По заключению специалистов «Лаборатории Касперского», в большей части случаев системы промышленной автоматизации были атакованы вредоносным ПО WannaCry из локальной корпоративной сети предприятия и при подключениях через VPN.

Из-за вирусов WannaCry и Petya зафиксирован рост спроса на страхование киберрисков

Атака ExPetr (Petya)

Атака ExPetr началась утром 27 июня в России и на Украине и затем перекинулась в Европу, затронула некоторые важные отрасли промышленности и сервисы. На Украине, помимо прочих, пострадали энергетические компании и станция, измеряющая уровень радиации на Чернобыльской АЭС. В России примерно в это же время начали появляться сообщения о том, что серверы корпорации «Роснефть» подверглись хакерской атаке. Согласно данным системы Kaspersky Security Network, на 28 июня по меньшей мере 50% атакованных компаний составляли компании, занятые в производстве и нефтегазовой промышленности.

Статистика угроз

Вторая часть отчета посвящена статистике угроз. Данные были получены с защищаемых продуктами «Лаборатории Касперского» компьютеров АСУ, которые Kaspersky Lab ICS CERT относит к технологической инфраструктуре организаций, — от тех пользователей Kaspersky Security Network, которые подтвердили свое согласие на анонимную передачу данных.

Около трети всех атак пришлось на компьютеры АСУ в компаниях, занимающихся производством различных материалов, оборудования и товаров.

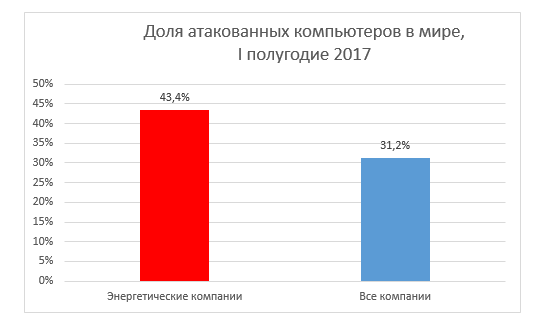

Однако ЦПС также получила от «Лаборатории Касперского» данные о том, что энергетические компании чаще других организаций подвергаются кибератакам. Такой вывод был сделан на основе сбора данных с компьютеров с установленным ПО «Лаборатории Касперского» (тех, где пользователи разрешили отправлять отчеты о работе). И выяснилось, что доля атакованных в общем числе компьютеров выше именно в энергетических компаниях и составляет 43,4%, тогда как в среднем по остальным отраслям это соотношение 31,2%.

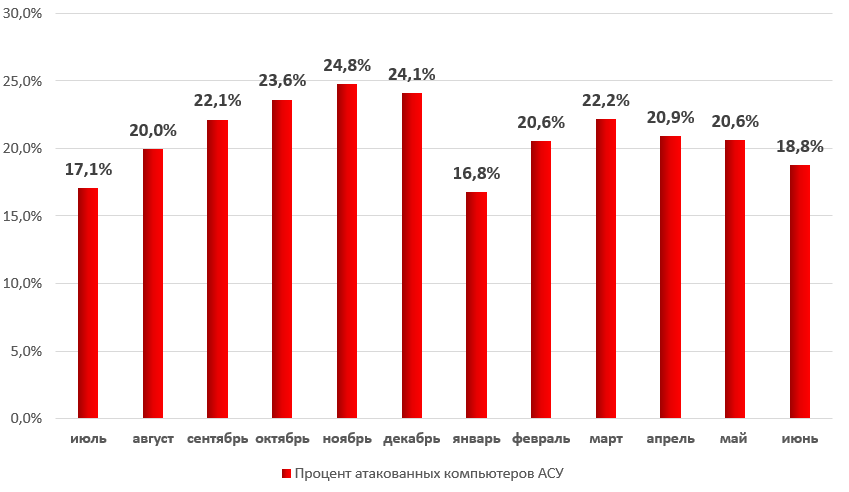

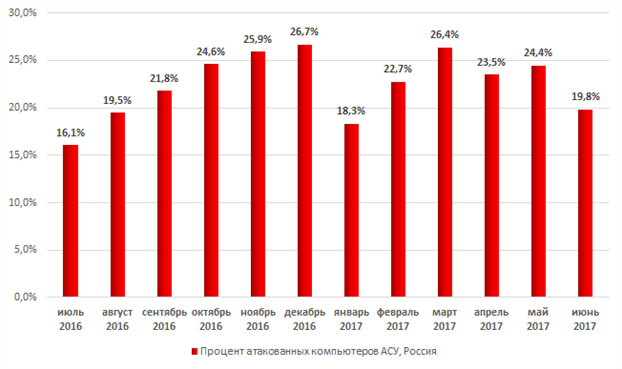

Если во втором полугодии 2016 года доля атакованных машин росла из месяца в месяц, то в первые 6 месяцев 2017 года динамика была несколько иной. Авторы отчета зафиксировали уменьшение активности злоумышленников в январе, возврат доли атакованных компьютеров на прежний уровень в феврале-марте и постепенное снижение этого показателя в апреле-июне. В России прослеживалась схожая динамика.

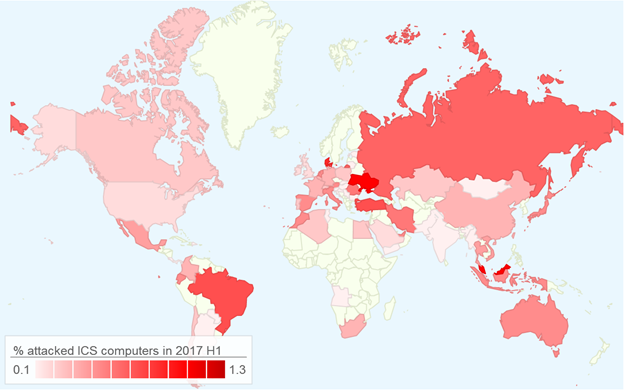

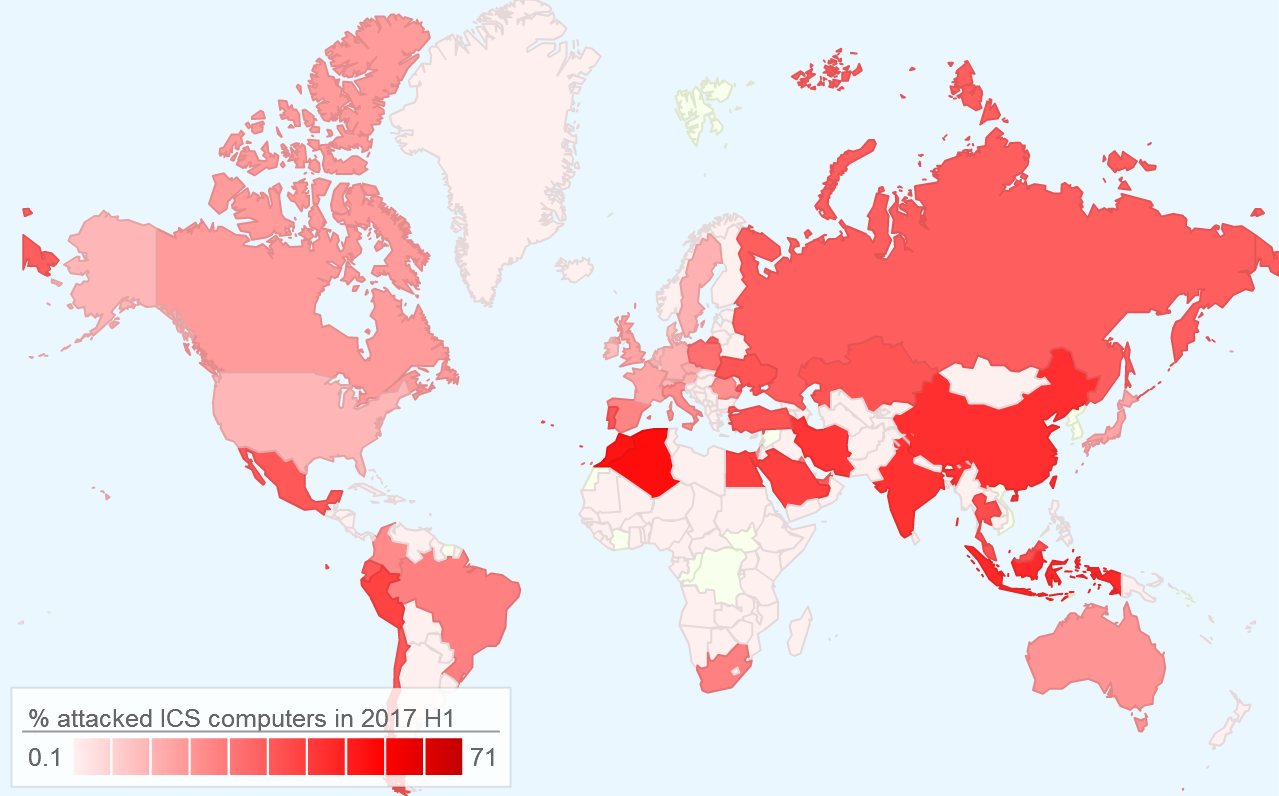

Также приводится карта, на которой отражена доля атакованных систем промышленной автоматизации в каждой стране по отношению к общему количеству таких систем в стране. В рейтинге стран по доле атакованных компьютеров АСУ 1-е место занял Вьетнам (71,0% атакованных систем). Россия заняла 21-е место. Наиболее благополучными странами в этом списке оказались Ирландия (13,8%), Дания (14,1%), Нидерланды (15,5%), США (17,1%) и Швейцария (17,4%).

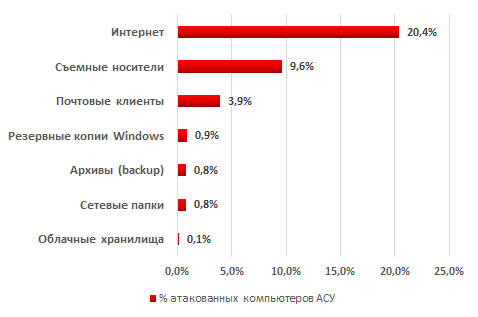

Как сообщают авторы отчета, в подавляющем большинстве случаев попытки заражения компьютеров АСУ носят случайный характер, а функции, заложенные во вредоносное ПО, не являются специфичными для атак на системы промышленной автоматизации. Интернет остается основным источником заражения компьютеров технологической инфраструктуры организаций. Этому способствует сопряжение корпоративной и технологической сетей, наличие ограниченного доступа к интернету из технологической сети, подключение к интернету компьютеров из технологической сети через сети мобильных операторов (с помощью мобильных телефонов, USB модемов и/или Wi-Fi роутеров с поддержкой 3G/LTE).

* * *

В конце отчета приводятся рекомендации по обеспечению безопасности внешнего и внутреннего периметров технологической сети для предотвращения их случайных заражений и для защиты от целенаправленных атак.

Напомним также, что ранее в этом году компания Positive Technologies выпустила аналитический отчет «Безопасность АСУ ТП: Итоги 2016 года».