Инженерное программное обеспечение ABB PCM600 плохо хранит пароли

Для эксплуатации уязвимостей атакующий должен иметь локальный доступ к АРМ, на котором работает конфигуратор ABB PCM600. В биллютене Центра экстренного реагирования на киберугрозы промышленных систем управления ICS-CERT (Industrial Control Systems Cyber Emergency Response Team) отмечено, что для совершения кибератаки злоумышленник не должен обладать какими-либо специальными навыками.

Для совершения атаки злоумышленник не должен обладать какими-либо специальными навыками.

Для устранения уязвимостей компания ABB выпустила версию 2.7 конфигуратора PCM600 и рекомендует всем заказчикам обновиться до новой версии при первой же возможности.

Компания также рекомендует принять следующие меры для обеспечения защиты от атак извне:

- обеспечивать защиту систем от прямого несанкционированного доступа на объектах физическим способом;

- не допускать прямого подключения систем управления к сети Интернет;

- применять межсетевые экраны (файерволлы) для отделения от других сетей с минимизацией количества открытых портов;

- исключить просмотр страниц в сети Интернет, использование мессенджеров и электронной почты на АРМ;

- выполнять тщательную проверку на предмет вирусов ноутбуков и внешних накопителей перед их подключением к компонентам системы управления.

За разъяснениями по найденным уязвимостям мы обратились к эксперту отдела безопасности промышленных систем управления компании Positive Technologies – Илье Карпову, который и обнаружил данные уязвимости. Он рассказал подробнее об уязвимостях и их классификации организацией ICS-CERT.

Илья КарповPositive TechnologiesВсе четыре уязвимости по инженерному софту PCM600 связаны одной темой – недостатки хранения и обработки чувствительной информации (пароли):

- для CVE-2016-4511 характерно использование слабых алгоритмов хеширования для хранения паролей к проекту;

- CVE-2016-4516 – это баг, который сохраняет пароль в открытом виде, если пользователь повторно не обращается через меню настроек к диалоговому окну смены пароля для проекта;

- CVE-2016-4524 − характеризуется хранением паролей для OPC-сервера в открытом виде;

- уязвимость CVE-2016-4527 связана с использованием ненадежного способа передачи и хранения чувствительной информации в базе данных.

Данные уязвимости могут сильно упростить задачу атакующего или облегчить работу зловредного ПО, попавшего на инженерную станцию с PCM600, позволяя произвести переконфигурирование проекта, получить критичную информацию для чтения (или, возможно, изменения) данных по протоколу OPC.

Уязвимости могут сильно упростить задачу атакующего, позволяя произвести переконфигурирование проекта, получить критичную информацию для чтения (или, возможно, изменения) данных по протоколу OPC.

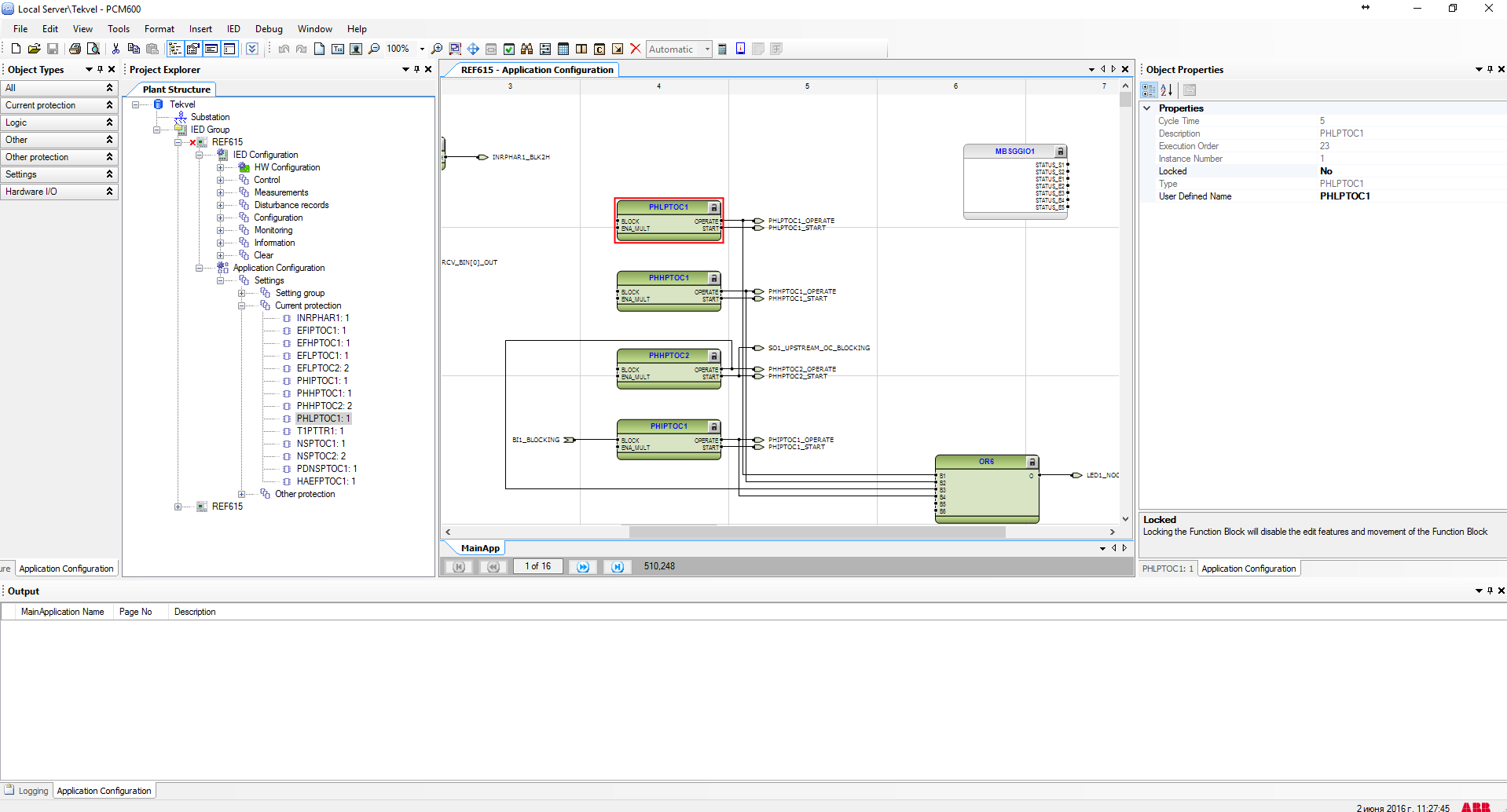

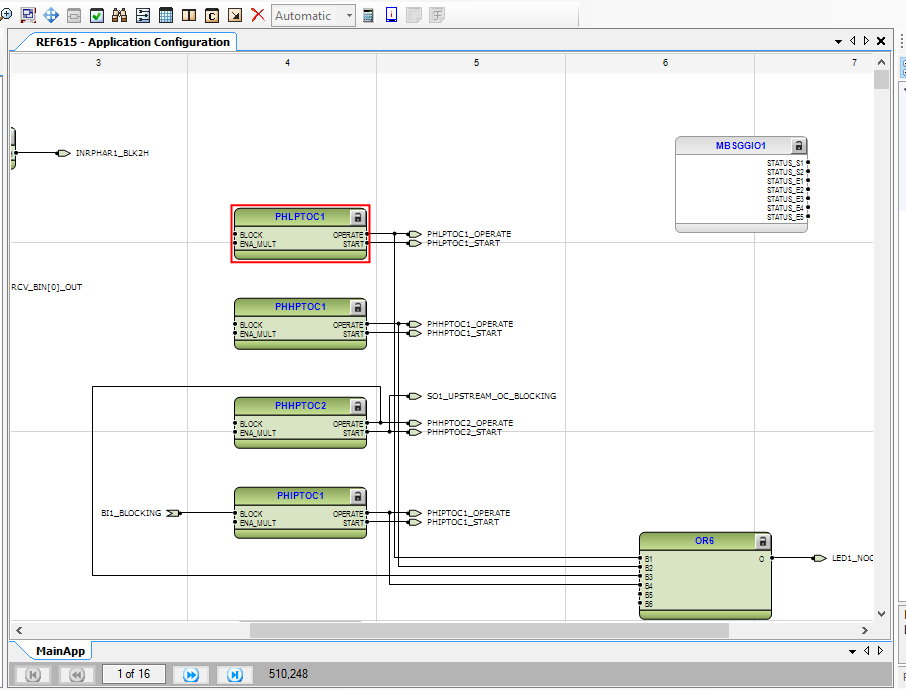

Программное обеспечение PCM600 от фирмы ABB позволяет производить конфигурирование РЗА как локально, так и по сети. Для конфигурирования требуется иметь доступ к конкретной локальной машине с правами, разрешающими запуск данного ПО. В связи с этим оценки уязвимостей CVSS версии 3, были рассчитаны, исходя из локального вектора доступности, и по изначальным представлениям они рассчитывались как средние по уровню опасности.

Итоговые оценки уязвимостей пересчитываются производителем, в связи с чем критичность может меняться в зависимости от его позиции (зачастую многими производителями она заведомо занижается). Так, в отношении уязвимостей CVE, нами был замечен факт небольшого занижения уровня критичности (относительно наших оценок). Однако, бывают случаи, когда найденная уязвимость не признается производителем, получает статус «избыточной функциональности» и не регистрируется вообще.

О том, что такое CVSS можно узнать здесь. Публикация уязвимости в базе данных ICS-CERT (компьютерная группа реагирования на чрезвычайные ситуации в области АСУ ТП) − это подтверждение того, что уязвимость зафиксирована одной из наиболее авторитетных служб по безопасности, и что были выполнены все организационные меры по предупреждению компаний о рисках использования устаревшего ПО.