Опыт защиты технологической сети в компании ЕВРАЗ

Однако такая интеграция привносит и новые проблемы для индустриальных сетей, с которыми специалисты по АСУ ТП не сталкивались ранее. Возникают различные новые угрозы, устранение которых иногда бывает весьма затруднительным.

Индустриальные сети работают совершенно отлично от корпоративных. Поэтому, казалось бы, простые меры защиты, постоянно используемые в корпоративных сетях, не всегда можно применить в индустриальных.

Например, установка обновлений в корпоративной среде осуществляется автоматически и практически не вызывает вопросов. В индустриальных же сетях инсталляция обновления может привести к остановке производственного процесса. По этой причине специалисты по АСУ ТП очень часто предпочитают вообще не обновлять ПО. Проведя простое сканирование на уязвимости, можно обнаружить много интересного: от стандартных логинов и паролей до отсутствующих обновлений операционных систем. Соответственно, вирус или злоумышленник получит гораздо больше возможностей для проникновения, распространения и т.д.

Еще одной серьезной угрозой является человеческий фактор. Зачастую в индустриальной сети могут использоваться такие же серверы и сетевое оборудование, как и в корпоративной. Все это оборудование требует обслуживания и настройки. С учетом того, что промышленные цеха предприятия могут быть разбросаны на большой площади и обойти их пешком весьма затруднительно, системные и сетевые администраторы активно используют удаленный доступ.

Если корпоративная и индустриальная сети разделены, то в настройках межсетевого экрана создаются проходы, чтобы позволить программному обеспечению для удаленного администрирования беспрепятственно работать.

Так как администраторы в большинстве случаев находятся в корпоративной сети и со своих компьютеров активно используют Интернет (в том числе электронную почту), создается серьезная угроза для индустриальной сети. Например, злоумышленник, проникнув в корпоративную сеть и выяснив ее топологию, может скомпрометировать компьютер администратора и воспользоваться им как шлюзом для доступа к индустриальной сети. Данный вариант развития событий был подтвержден у нас путем аудита.

В конце 2015 года руководством нашей компании была поставлена задача провести аудит по информационной безопасности, включающий тест корпоративной и технологической сетей на проникновение. Аудиторы использовали методики BlackBox и GreyBox, чтобы попытаться проникнуть из сети Интернет в корпоративную сеть, а далее – в технологическую. В ходе аудита были выявлены недостатки в организации защиты сетей, приведшие к закономерному и печальному итогу: аудиторам удалось попасть в корпоративный и технологический сегменты.

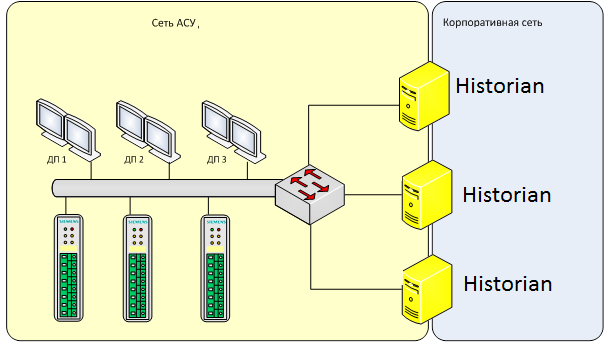

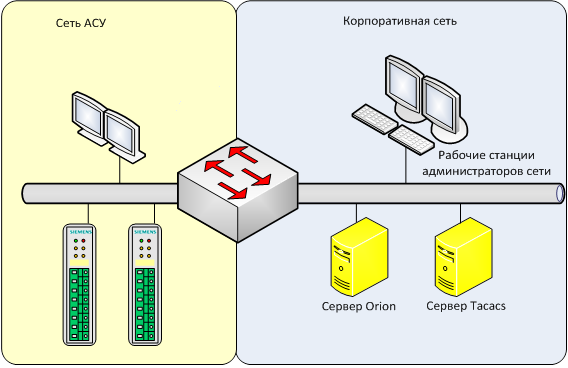

Основные обнаруженные угрозы явились следствием того факта, что корпоративные и индустриальные сети не имели четкого разделения. Были выявлены различные варианты разделения сетей. Это могли быть некие станции связи с двумя сетевыми картами…

…или сети, разделенные коммутатором и маршрутизатором с настроенными ACL.

Были даже варианты с разделением межсетевым экраном.

Все перечисленные схемы страдали от человеческого фактора, а именно от наличия прямых подключений между корпоративной и индустриальной сетями для администрирования и разработки. Администраторы производят настройки оборудования таким образом, чтобы беспрепятственно проходить между сегментами. Кроме того, было обнаружено использование слабых паролей, систем удаленного управления со слабой защитой. Все это позволило аудитору проникнуть в индустриальную сеть, не прилагая особых усилий скомпрометировав компьютер администратора. К группе риска относятся также разработчики и внешние подрядчики. Они, как и администраторы, активно используют удаленные подключения и зачастую подключены напрямую к контроллерам и серверам управления технологическим оборудованием.

По результатам проведенного аудита нами был сформирован план по повышению уровня ИБ корпоративной и технологической сети на 2016 год. В частности, мы планировали осуществление проекта по разделению сетей, включающее в себя два этапа:

- Разработка концептуального проекта по разделению сетей.

- Пилотная реализация в двух цехах.

Для разработки концептуального проекта было принято решение привлечь внешнего интегратора, объявив конкурс. В ходе проведения конкурса мы столкнулись с определенными трудностями в выборе подрядчика, поскольку интеграторов, имеющих реальный опыт разработки и внедрения решений в АСУ ТП, оказалось очень мало. И тем не менее, определилось несколько лидеров. Предложенные ими решения были примерно одинаковыми, отличалась в основном цена. По итогам конкурса помогать нам стала компания «Уральский центр систем безопасности».

Проект, на воплощение которого руководство отвело нам 9 месяцев, подразумевал разработку концепции интегратором и непосредственную реализацию силами специалистов ЕВРАЗ под авторским надзором того же интегратора. По окончании проекта планировалось провести повторный аудит для подтверждения безопасности выбранных решений.

Разделять сети было решено путем построения демилитаризованной зоны (ДМЗ) между корпоративной и технологической сетями. Возник вопрос: как построить ДМЗ? Нужно сделать одну большую ДМЗ на комбинат с подключением к ней всех цехов или же организовать в каждом цеху свою маленькую ДМЗ, обеспечив взаимодействие с ресурсами в корпоративной сети? Плюсы и минусы обоих решений показаны на рисунке.

Окончательно мы остановились на третьем, смешанном варианте – ДМЗ для группы цехов, объединенных в производственную цепочку. Специалистами УЦСБ был разработан и представлен концептуальный проект разделения сетей. Перед этим совместно с нашими специалистами провели анализ существующей сети, потоков информации и т.д. В ходе проектирования концепции возникали сложности, связанные с обеспечением непрерывности технологических процессов. В частности, представителями УЦСБ предлагалось поменять адресацию в одном из сегментов АСУ ТП, однако сделать это было невозможно в силу ряда причин. Соответственно, интегратору пришлось придумать альтернативный вариант решения без изменения адресации.

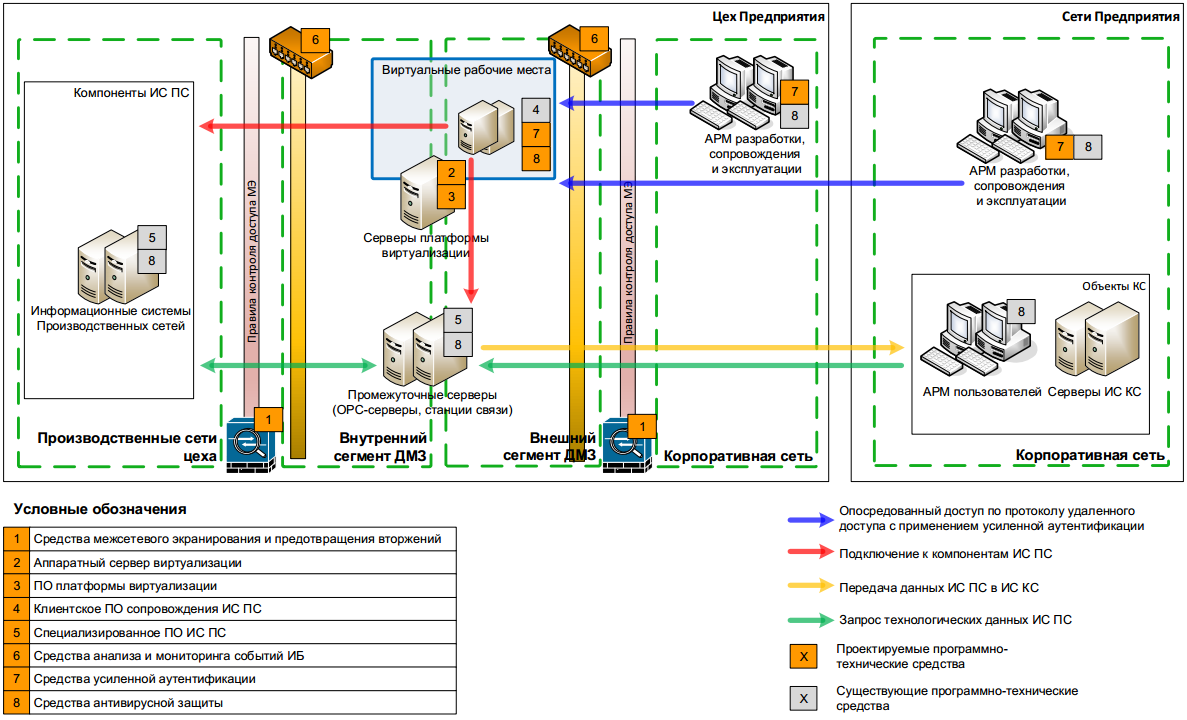

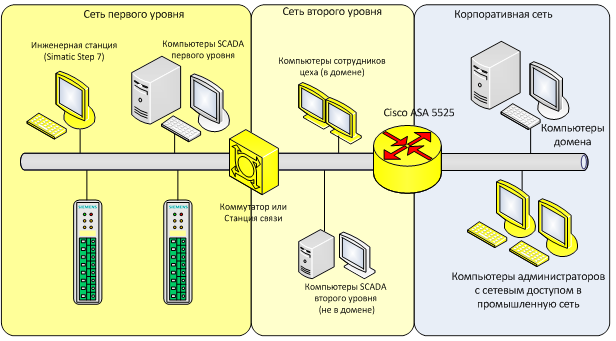

На основе проекта, предложенного УЦСБ, был выработан конкретный план реализации на двух различных площадках (в двух пилотных цехах) с учетом финансовых и технических возможностей. Решение было построено на основе межсетевых экранов на базе Cisco ASA, с организацией ДМЗ и ограничением прямого взаимодействия сетей. Для обеспечения работы администраторов и разработчиков с оборудованием индустриальной сети в ДМЗ установили сервер VDI на базе VMware. Таким образом, каждый администратор будет иметь вторую виртуальную рабочую станцию для работы в индустриальной сети. На рабочих станциях VDI они авторизуются с использованием специализированных учетных записей, не принадлежащих корпоративному домену, вследствие чего компрометация корпоративной учетной записи администратора не приведет к автоматическому получению доступа в индустриальную сеть. Для повышения уровня безопасности была введена двухфакторная аутентификация.

Далее в ДМЗ вынесли сервер антивирусной защиты и сервер обновлений с запретом подключения к ним из корпоративного сегмента. Реализовали прокси-серверы для сервисов технологической сети, взаимодействующих с ресурсами корпоративной сети. Кроме того, в ДМЗ была установлена система IDS Cisco FireSight.

Временные и трудовые затраты на весь проект составили:

- Подготовка концептуального проекта – 4 месяца и 30 человеко-дней.

- Реализация решения – 6 месяцев, 180 человеко-дней в одном цеху и 169 человеко-дней в другом цеху.

Могу констатировать, что коллегами из подразделений ИТ и АСУ ТП удалось совершить маленькое чудо. За короткий срок они разработали и внедрили достаточно сложный проект. Кроме обеспечения безопасности технологического сегмента, нами была проведена большая работа по защите корпоративной сети. Здесь я не буду описывать все мероприятия, но дальнейший аудит показал, что проникнуть извне стало сложнее.

Результат внедрения был проверен аудиторами в конце 2016 года по методике, аналогичной предыдущему аудиту. Заключение по проверке подтвердило защищенность предложенной схемы. В настоящее время проект разделения сетей распространяется на новые и существующие цеха.