Маршрутизаторы для создания отказоустойчивости системы защиты сети

Эти угрозы являются актуальными вследствие наличия взаимодействия АСУ ТП подстанции с другими подсистемами и обмена информацией и формирования сигналов управления. В связи с этим обязательными являются меры по формированию выделенных технологических сегментов сетей передачи данных и использованию периметральных средств защиты систем АСУ ТП (таких как средства межсетевого экранирования, криптографической защиты каналов связи).

Но при создании защиты именно эта защита становится слабым звеном в отказоустойчивой системе. Системы АСУ ТП работают в режиме 24/7, поэтому необходимо создать защиту системы таким образом, чтобы она содержала в себе элементы отказоустойчивости.

Архитектура отказоустойчивой периметральной системы

В условиях многовекторных атак в качестве средств защиты внешнего периметра сети хорошо зарекомендовали себя промышленные маршрутизаторы mGuard. Устройства серии mGuard поддерживают следующие основные функции:

- функции межсетевого экранирования с контролем состояний сетевых соединений;

- контроль подключений, на уровне MAC-, IP-адресов;

- контроль неавторизованного доступа (User Firewall);

- организацию защищённых каналов связи в стандарте VPN/IPsec;

- поддержка NAT, NAT 1:1;

- защита от DDoS-атак и сетевого шторма;

- Anti-spoofing;

- VLAN.

Маршрутизаторы устанавливаются на DIN-рейку, напряжение питания устройства 24 V DC. Есть возможность работы в расширенном диапазоне температур от -40 до +70 0С.

Очевидно, что для создания отказоустойчивой системы компоненты такой системы должны быть, как минимум, дублированы. При этом дублирование не обеспечивает полноценной защиты от простоев, связанных с переключением от основного узла на резервный. Для минимизации времени простоя целесообразно использовать отказоустойчивый кластер с методом высокой доступности (high availability – HA).

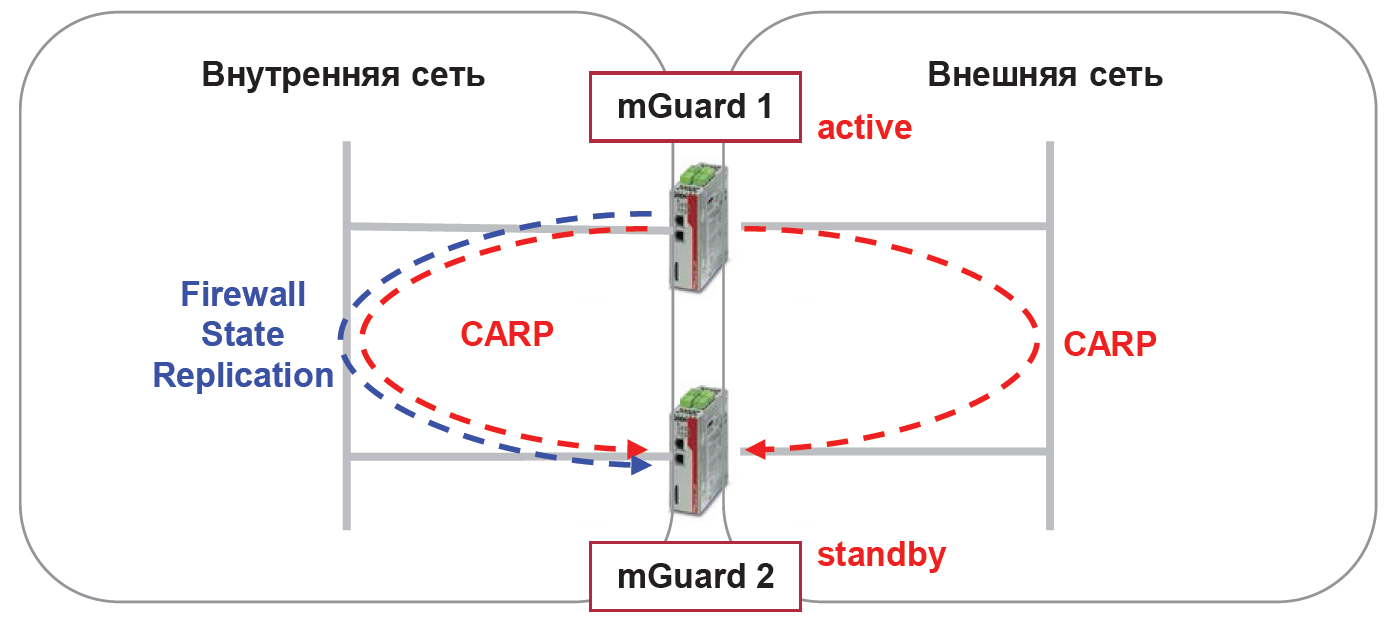

Общая схема реализации отказоустойчивого кластера с использованием маршрутизаторов mGuard, а также схема распределения IP-адресов показана на рис 2.

Для создания кластера HA используются два идентичных маршрутизатора mGuard, один в режиме – основной (active), другой в режиме – дублирующий (passive), т.е. используется один виртуальный IP-адрес в сети LAN и виртуальный общий IP-адрес в сети WAN. С помощью этих виртуальных адресов кластер становится доступным для клиентов. При этом каждый отдельный mGuard в кластере имеет свой IP-адрес как для внешнего, так и для внутреннего сетевого интерфейса.

Для решения подобной задачи используется вариация протокола CARP (Common Address Redundancy Protocol), который позволяет использовать один IP-адрес сразу нескольким элементам одного сегмента сети (рис 3).

Необходимо реализовать возможность обмена пакетами (heartbeat) между устройствами. Основной (active) mGuard постоянно посылает heartbeat во внутреннюю и внешнюю сеть о своем присутствии через внешний и внутренний сетевой интерфейс. Если уведомление от основного маршрутизатора не будет доставлено резервному маршрутизатору, то он становится основным и все функции по обеспечению сетевой защиты перейдут на него. При этом системы (пользователей), которые работают посредством данного кластера, никаких

изменений не заметят.

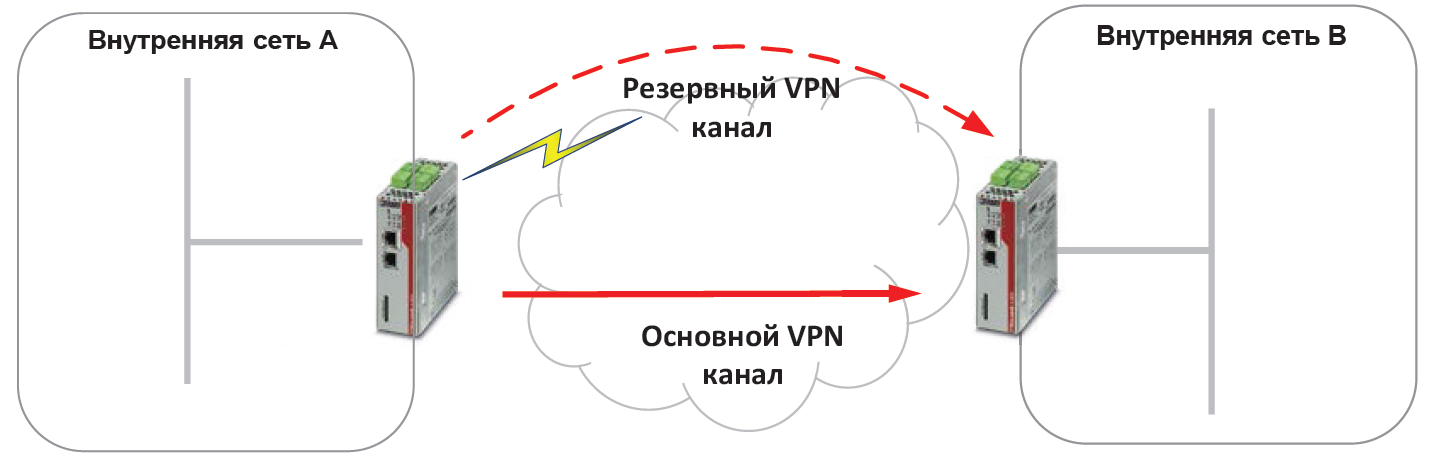

Также существует возможность создать на основе кластера отказоустойчивый VPN-канал. Т.е. при выходе из строя компонентов кластера VPN-канал остается работоспособным без потери пакетов (рис 4).

Во многих случаях необходимо создание отказоустойчивого канала передачи данных в шифрованном виде с целью гарантированного получения критически важной информации, проще говоря, создание отказоустойчивого VPN-канала с резервированием по каналу передачи данных. Реализовать данную задачу можно с помощью «флагмана» линейки mGuard – FL mGuard RS4000 3G.

Данное устройство имеет в своем арсенале кроме медного 100 Мбит/c порта возможность использования двух провайдеров беспроводной связи (GSM). При потере сигнала на медном интерфейсе происходит автоматическое переключение на одного из поставщиков беспроводной сети, если вдруг потерян и этот сигнал, произойдет переключение на вторую SIM-карту. В итоге осуществляется тройное резервирование канала (рис 5).

Очень часто требуется реализация на канале 3G устойчивого шифрованного соединения, даже при периодической смене IP-адреса провайдером. С этой целью необходимо задействовать функцию Dead Per Detection (DPD).

Выводы

Промышленные маршрутизаторы mGuard от Phoenix Contact способны обеспечить отказоустойчивую систему периметральной защиты ПС, при этом резервировать можно не только устройства, но и канал передачи данных.

Необходимо отметить, что линейка mGuard имеет нотификацию ФСБ на использование «strong» шифрования (ключ до 256 бит).

И о ближайших планах: компания Phoenix Contact начала сертификацию промышленных маршрутизаторов mGuard во ФСТЭК России по 3-му классу МЭ и 4-му уровню НДВ (недекларированные возможности). Данная сертификация будет получена ориентировочно в начале 2016 года. В итоге это будет единственный сертифицированный промышленный

маршрутизатор в России.