Итоги PHDays VII: хакеры взяли реванш

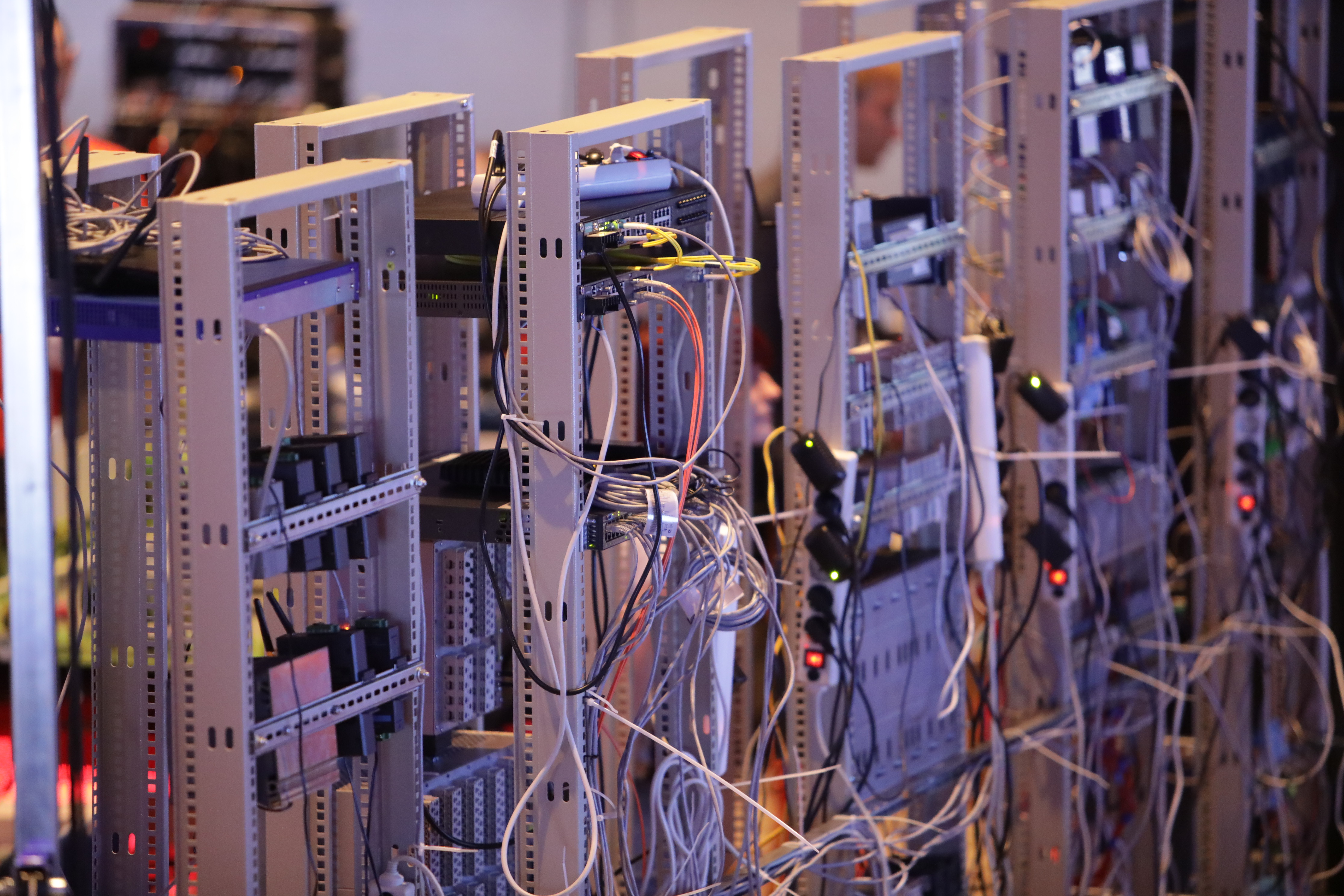

В рамках кибербитвы Противостояние в распоряжении участников был целый полигон с моделью мегаполиса, в котором помимо офисов, телеком-операторов, железной дороги, ТЭЦ и прочих объектов находилось множество IoT-устройств.

К барьеру были приглашены «хакеры», «защитники» и security operation centers (SOC).

Виктория АлексееваPositive TechnologiesФорум PHDays — своего рода «локомотив» всех мероприятий по информационной безопасности, именно здесь мировые эксперты поднимают актуальные вопросы отрасли, которые впоследствии обсуждаются на других мероприятиях, в том числе и международных. Команда организаторов PHDays ежегодно трансформирует программу и площадку форума, включая новые конкурсы, воркшопы и мастер-классы, посетив которые, участники смогут получить реальные навыки по практической безопасности. На площадке в этом году был представлен целый полигон с моделью мегаполиса, в котором помимо офисов, объектов генерации электроэнергии и телеком-операторов было и множество IoT-устройств. На модели этого мегаполиса гости форума смогли наглядно увидеть результаты кибербитвы — нарушение режима работы светофоров и промышленных предприятий, остановку работы ТЭЦ, вывод денег из банков и многое другое.

Первый день противостояния был не очень богат на события: только под вечер группе нападающих из Казахстана, команде «ЦАРКА» удалось перехватить компрометирующие СМС самого мэра города. А ночью три команды — Rdot.org, «ЦАРКА» и Vulners — украли из городского банка более 4 миллионов публей (виртуальная валюта города).

Григорий ГалкинMONTКак показывает практика, ресурсы и компетенции структур, ориентированных на атаку информационных систем, стремительно приближаются к уровню, достаточному для создания реальных угроз. Поэтому, имея в своем портфеле множество решений по защите информационных систем, мы стремимся быть в курсе всех событий и трендов ИБ, чтобы предлагать партнерам лучшие продукты. И форум, традиционно ориентированный на практику как в сфере защиты, так и нападения, дает нам возможность держать руку на пульсе.

На второй день атакующие добрались до промышленного сектора: команда BIZone смогла нарушить работу сразу двух предприятий города — ТЭЦ и нефтеперерабатывающего завода. Это удалось сделать благодаря атаке через сеть Wi-Fi, где использовался буквенный пароль. Получив доступ в промышленную сеть, хакеры внесли изменения в параметры системы РЗА, вследствие чего смогли отключить подачу энергии к подстанции. Вследствие чего инженерным составом, работающим на ТЭЦ, пришлось останавливать работу котлов и турбины. Полная временная остановка на ТЭЦ, также повлияла на функционирование нефтеперерабатывающего завода, в результате чего ректификационные колонны на АВТ остались без перегретого пара.

Затем эта же команда совершила прямую атаку на нефтеперерабатывающий завод снова остановив его. Сначала атаковали Wi-Fi-сеть завода через подбор пароля, затем проникли в сеть завода и узнали, какие контроллеры используются на производстве. Изучив информацию по найденным ПЛК в Интернете, атакующие нашли известную уязвимость, эксплуатация которой привела к остановке контроллеров на установке АВТ, в результате чего установка осталась на какое-то время без управления и мониторинга. Атака происходила очень быстро, обнаруженный подозрительный трафик в сети не позволил защитникам сразу отреагировать на инцидент, но позволил своевременно прекратить повторные попытки атак, путем своевременного изменения паролей.

Других атак на энергетику совершить не удалось. Никто не смог попасть на подстанцию или ГЭС через DMZ или офисные сети.

Михаил ЛевинPositive Technologies“Противостояние” удалось: все участники прониклись духом соревнования и выложились на все 100. Мы ещё раз убедились, что такой формат кибербитвы интересен как участникам, так и зрителям, а самое главное, позволяет обратить внимание широкой общественности на проблемы информационной безопасности.

Денис БатранковPalo Alto NetworksЭто конференция, куда приезжают люди со всего мира. Нам удалось показать свой продукт в реальной битве с хакерами в конкурсе «Противостояние», что по своей сути уникально и очень впечатлило наших партнеров и заказчиков!

Кроме битвы «Противостояние» на площадке произошло множество других интересных событий. Например, интересным анализом уязвимостей SCADA-систем поделились специалисты по кибербезопасности Брайан Горенк и Фриц Сэндс (Brian Gorenc, Fritz Sands). Они рассказали о слабых местах в разработке HMI-решений и их проявлениях в коде, рассмотрели реальные кейсы и дали рекомендации по поиску уязвимостей HMI и SCADA-систем.

«Такое ощущение, что в мире АСУ ТП и SCADA последних 20 лет просто не было. Повышение качества защиты серверов, браузеров — все это прошло абсолютно мимо SCADA. Можно подумать, что до сих пор девяностые годы», — комментирует Фриц Сэндс.

«Зачем атаковать HMI? Затем, что он нужен нам для управления критической инфраструктурой. Зачастую атакующий может обмануть оператора и обойти системы сигнализации; так произошло в случае со Stuxnet: системы раннего реагирования были отключены и удалось вывести из строя центрифуги. HMI — это очень интересная цель для атаки. Есть множество специализированных вредоносов для HMI, например тот же Stuxnet и BlackEnergy. Поразительно, но практически ни один HMI в отрасли не пишется с учетом требований информационной безопасности», — отмечает Брайан Горенк.

***

Фриц Сэндс Работает исследователем проблем безопасности в Инициативе нулевого дня (Zero Day Initiative, ZDI) компании Trend Micro. Его задача — проведение причинно-следственного анализа уязвимостей, которые направляются в программу ZDI, самую большую в мире независимую программу поиска ошибок в программном обеспечении. Помимо этого, он разрабатывает инструменты, при помощи которых проводится статический и динамический анализ для обнаружения уязвимостей. Предыдущее место работы (до перехода в ZDI в 2014 г.) — компания Microsoft (Trustworthy Computing and Secure Windows Initiative operations), где в его задачи входила проверка кода Windows и разработка инструментов динамического анализа, а до этого он был системным разработчиком нескольких итераций Windows.

Брайан Горенк — Руководитель департамента исследования уязвимостей компании Trend Micro. Руководитель Zero Day Initiative (ZDI), самой масштабной независимой программы поиска ошибок в программном обеспечении. Специализируется на анализе причин возникновения многочисленных уязвимостей нулевого дня, найденных исследователями из разных стран в рамках программы ZDI. Благодаря ZDI удается выявлять и оперативно устранять уязвимости всемирно популярных приложений. Отвечает за организацию соревнований Pwn2Own и является участником судейского комитета.

Записи докладов доступны на www.phdays.ru. В ближайшее время будут опубликованы результаты конкурсов и полные итоги Противостояния.