PHDays VI: хакеры не смогли взять город целиком

Возможно, через несколько недель или месяцев город все равно бы пал. Такую защиту не взламывают кавалерийским наскоком. Но зрители не могли наблюдать за растянутой во времени целенаправленной атакой. Они хотели видеть, как топят поселок и жгут провода ЛЭП. Для повышения зрелищности решено было немного снизить уровень безопасности, отключив часть систем. И вот тут все увидели, что такое недостаточное внимание к ИБ. Хакеры использовали любую оплошность: успешно атаковали GSM/SS7, отключали системы умного дома, удаляли резервные копии важных систем, выводили деньги из ДБО.

Так или иначе, захватить город CityF целиком — и выиграть соревнования — ни одной команде хакеров не удалось.

Форум наглядно показал, что бывает с незащищенной критической инфраструктурой. Специалисты по информационной безопасности в силах обеспечить очень высокий уровень защиты без нарушения технологического процесса — но развернуться так, как на PHDays, им дают очень редко. После отключения средств защиты нападающие проникли в технологическую сеть АСУ через корпоративную, атаковали физическое оборудование системы, взломали ГЭС, провели сброс воды, отключили линии электропередачи.

Правила войны

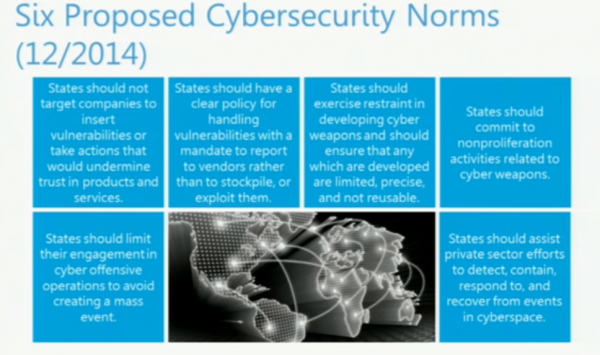

«На Positive Hack Days потрясающая аудитория. Я был очень впечатлен», — так начал свой доклад директор Microsoft Europe по кибербезопасности Ян Нойтце, приехавший в Москву рассказать о разработке норм безопасности в области международных киберконфликтов. Оказывается, у Microsoft есть сформированная позиция по вопросу ведения «бесшумных» войн, что, впрочем, не должно удивлять: бюджет компании сравним с валовым продуктом некоторых стран.

Кибератаки обходятся бизнесу в 3 трлн долларов.

Согласно данным Нойтце, правительства 16 стран уже декларировали использование оружия кибернападения, а 45 заявили об активных мероприятиях по киберзащите. Около 100 стран сейчас разрабатывают законодательство для своего киберпространства. «Главное — это критическая инфраструктура, — заявил Нойтце. — В законодательстве каждой из стран должно быть четко сказано, что спецслужбы и военные не имеют права атаковать эту сферу. Это грозит глобальной катастрофой».

SIEM или не SIEM, вот в чем вопрос

Алексей Лукацкий собрал представителей ведущих разработчиков систем SIEM, чтобы разобраться в предназначении продуктов этого класса. Вопросы были поставлены максимально жестко. Действительно ли SIEM приносит пользу или является очередной «вытягивалкой» денег из заказчиков? И чем отличаются их продукты. На секции собрались Евгений Афонин (HP ArcSight), Олеся Шелестова (основатель RUSIEM), Владимир Бенгин (MaxPatrol SIEM), Владимир Скакунов (Splunk), Роман Андреев (IBM QRadar).

Алексей Лукацкий привел данные опроса за 2014 год, который проходил среди 800 компаний из разных стран мира в 30 отраслях, внедривших SIEM. 74% компаний ответили, что SIEM никак не повлиял на уровень безопасности: число инцидентов не уменьшилось. «Заказчики нередко ожидают, что SIEM сработает как серебряная пуля, что, будучи как-то установленной, система что-то им поймает, – прокомментировал результаты опроса Роман Андреев. — Не исключено, что у трех четвертей респондентов просто не было понимания, что им надо ловить». В зале заметили, что в задачи SIEM входит выявление инцидентов и их расследование, а не влияние на количество опасных событий. Евгений Шумский из IBM предложил смириться с этими цифрами как с неизбежным злом, вызванным повышенной сложностью продуктов данного класса. “Системы SIEM настолько многообразные существа, что каждый заказчик использует их по-своему. Применяют в качестве антифрод–систем, вычисляют KPI службы безопасности, автоматизируют выявление инцидентов. Для некоторых компаний SIEM — это просто необходимость раз в месяц зайти в дашборд и посмотреть, что происходило на маршрутизаторе”.

Количество взломов за прошлый год выросло на 78%.

«Я не соглашусь с цифрами опроса, — заявил Владимир Бенгин (Positive Technologies). — Ситуация еще хуже. За последние полгода я обошел около 100 заказчиков. Мы внедрили 15 проектов MaxPatrol SIEM и провели десятки пилотных проектов. Почти везде, куда я приходил, SIEM уже был. Он лежал на полочке. По моей статистике, эффективно работает одна из десяти SIEM-систем, так как системы этого класса продают только функционал. У кого больше сравнительная таблица — тот и победил. Когда я выбираю машину, этих опций гораздо меньше. Главная ошибка производителей — они не продают экспертизу. По моему опыту, системы SIEM работали только в тех нескольких компаниях, где был сформирован отдел из десятка специалистов по безопасности. Данный подход в SIEM-системах нам не нравится. Он не работает. Поэтому Positive Technologies пошел по другому пути, сделав систему, способную работать практически из коробки. В нашей парадигме SIEM — лишь один из кирпичиков будущей платформы».